Si utilizamos el Directorio Activo de Windows para gestionar los usuarios existentes en la red y autorizar su acceso a determinadas aplicaciones (ej: correo, backend de una web) es muy conveniente que la comunicación LDAP con el servidor se realice sobre SSL para evitar que alguien pueda esnifar las credenciales que, de otro modo, viajarían en claro por la red.

Para conseguirlo, el servidor Windows 2003 deberá ofrecer un certificado SSL que cifre la comunicación cuando un cliente se conecte al puerto LDAPS por defecto (tcp 636).

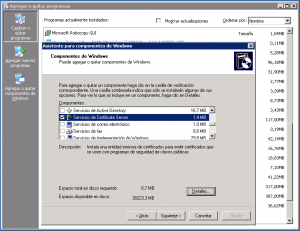

En primer lugar, lo que tendremos que hacer es, con el IIS instalado, ir al «Panel de Control» -> «Agregar o quitar programas» -> «Componentes de Windows» y seleccionamos «Servicios de Certificate Server«:

Seguimos el asistente para crear una CA (Autoridad de Certificación) para nuestra organización y, cuando la tengamos creada, reiniciamos el servidor.

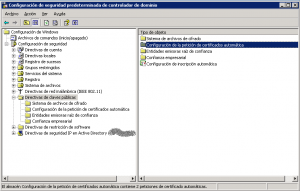

Cuando tenemos la CA creada lo siguiente será configurar la petición automática de certificados para lo cual vamos a la consola MMC «Configuración de seguridad predeterminada de controlador de dominio» y, dentro de la carpeta «Directivas de claves públicas«, haciendo click con el botón derecho en «Configuración de la petición de certificados automática«, seleccionamos «Nuevo»:

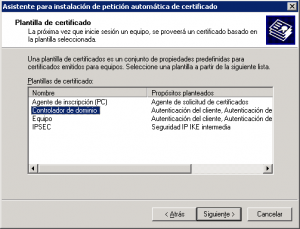

En el asistente que se abrirá, seleccionamos como plantilla, «Controlador de dominio«:

Al finalizar el asistente, reiniciamos el servidor.

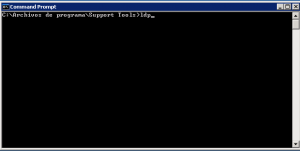

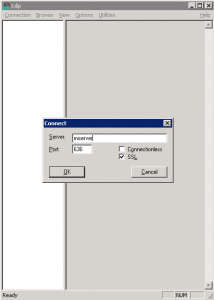

Tras el reinicio, podremos comprobar que en el puerto 636 del servidor se está ofreciendo el certificado creado usando la herramienta «ldp«, que forma parte del «Windows Support Tools«:

En «Connections» configuramos el nombre del servidor, el puerto y marcamos «SSL«:

Si hemos realizado los pasos correctamente, al realizar la conexión veremos las propiedades que dimos al certificado de la CA en el momento de crearlo («Common Name«, «Issuer» etc).

Si el resultado es satisfactorio, sólo nos queda exportar el certificado a un fichero para poder usarlo posteriormente en los clientes desde los cuales vayamos a realizar las consultas LDAP.

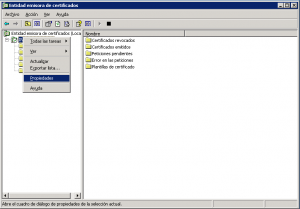

Para ello, vamos a la consola MMC, «Entidad emisora de certificados» donde veremos la CA que creamos para nuestra organización. Sobre ella, hacemos click con el botón derecho y vamos a «Propiedades«:

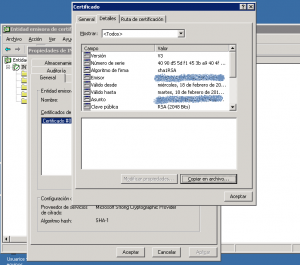

En la ventana de «Propiedades«, pestaña «General«, hacemos doble click sobre el certificado y vamos a la pestaña «Detalles«, donde encontraremos la opción de «Copiar en archivo«:

A la hora de exportar deberemos especificar el formato y seleccionaremos «X.509 encoded Base-64» y es importante tener en mente que hemos seleccionado este formato para cuando vayamos a referenciar al certificado desde un cliente ya que en algunos casos/configuraciones hay que especificar el tipo.